西北政法大学

安全监测报告

西北政法大学信息网络中心 2023 年 4 月 14 日

技术支持:远江盛邦(西安)网络安全科技有限公司

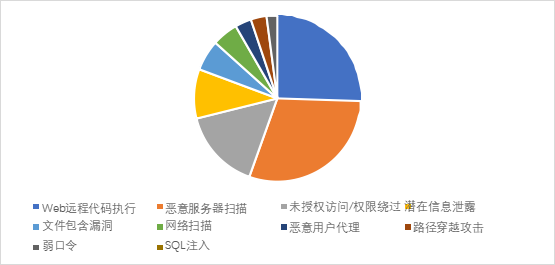

在 2023 年 2 月 1 日至 2023 年 4 月 6 日期间,通过持续威胁检测与溯源系统共发现威胁事件 54858 起,其中威胁最多的 Web 远程代码执行。

威胁事件 TOP10

|

序号 |

威胁类型 |

事件次数 |

|

1 |

Web 远程代码执行 |

14402 |

|

2 |

恶意服务器扫描 |

13381 |

|

3 |

未授权访问/权限绕过 |

6994 |

|

4 |

潜在信息泄露 |

4277 |

|

5 |

文件包含漏洞 |

2670 |

|

6 |

网络扫描 |

2254 |

|

7 |

恶意用户代理 |

1411 |

|

8 |

路径穿越攻击 |

1368 |

|

9 |

弱口令 |

932 |

|

10 |

SQL 注入 |

803 |

通过 2023 年 2 月 1 日至 2023 年 4 月 6 日期间的数据统计,高危事件占比较高(49.13%)。

Ø 问题主机:192.168.136.200

发现失陷 IP 192.168.136.200 存在挖矿特征通信等行为,通过 DNS 服务器访问矿池 ait.pilutce.com。

Ø 问题主机:10.4.115.246

发现失陷 IP 10.4.115.246 存在挖矿特征通信等行为,通过 DNS 服务器访问矿池 cake.pilutce.com、tun.pilutce.com。

Ø 问题主机:10.4.115.251

发现失陷 IP 10.4.115.251 存在挖矿特征通信等行为,通过 DNS 服务器访问矿池 cake.pilutce.com、tun.pilutce.com。

弱口令地址:https://kygl.nwupl.edu.cn/

弱口令地址:http://tam.nwupl.edu.cn/

弱口令地址:http://flkx0.nwupl.edu.cn/

Ø 恶意 IP:47.109.64.163

该恶意 IP 对 10.0.101.24 、10.0.101.13 、10.0.102.20 、

10.0.102.60、持续进行了 Web 远程代码执行、文件包含漏洞、路径穿越攻击、跨站请求伪造、SQL 注入,均为攻击尝试,建议对该 IP 进行封禁。

Ø 恶意 IP:149.28.155.164

该恶意 IP 对 10.0.102.55、10.0.102.60、10.0.101.64、10.0.

101.14 持续进行Web 远程代码执行、文件包含漏洞、路径穿越攻击、

跨站请求伪造、SQL 注入等 web 攻击,均为攻击尝试,建议对该 IP 进行封禁。

Ø 恶意 IP:185.225.74.55

该恶意 IP 对 10.0.102.42 、10.0.102.64 、10.0.102.55 、

10.0.101.64、10.0.102.4 持续进行Web 远程代码执行、文件包含混洞等web 攻击,均为攻击尝试,建议对该 IP 进行封禁。

Ø 恶意 IP:20.247.122.246

该恶意 IP 对 10.0.101.25、10.0.101.64 持续进行Web 远程代码执行、文件包含漏洞、路径穿越攻击、跨站请求伪造、SQL 注入等攻击,均为攻击尝试,建议对该 IP 进行封禁。

Ø 恶意 IP:47.98.132.176

该恶意 IP 对 10.0.102.60、10.0.102.23 持续进行Web 远程代码执行、文件包含漏洞、路径穿越攻击、跨站请求伪造、SQL 注入等 web攻击,均为攻击尝试,建议对该 IP 进行封禁。

Ø 恶意 IP:149.28.155.164

该恶意 IP 对 10.0.102.55、10.0.102.60、10.0.101.64、10.0.101.14 等持

续进行未授权访问/权限绕过、其他漏洞攻击、weblogic 漏洞攻击、struts 漏洞攻击等漏洞攻击,均为攻击尝试,建议对该 IP 进行封禁。

Ø 恶意 IP:152.89.196.54

该恶意 IP 对 10.0.102.55、10.0.102.42、10.0.102.64、10.0.101.13、

10.0.101.34 等进行了未授权访问/权限绕过,均为攻击尝试,建议对该 IP 进行封禁。

Ø 恶意 IP:59.49.19.46

该恶意 IP 对 10.0.101.13、10.0.102.62、10.0.101.14、10.0.101.64、

10.0.101.68 进行未授权访问/权限绕过攻击,均为攻击尝试,建议对该 IP 进行封禁。

Ø 恶意 IP:120.28.222.133

该恶意 IP 对 10.0.102.55、10.0.101.30、10.0.102.64、10.0.102.60、

10.0.101.14 等进行 struts 漏洞攻击、其他漏洞攻击等漏洞攻击,均为攻击尝试,建议对该 IP 进行封禁。

Ø 恶意 IP:20.247.122.246

该恶意IP 对10.0.101.25、10.0.101.64 等持续进行未授权访问/权限绕过、其他漏洞攻击、struts 漏洞攻击等漏洞攻击,均为攻击尝试,建议对该 IP 进行封禁。

Ø 恶意 IP:161.35.233.14 对 10.0.101.13 进行渗透工具攻击行为。

Ø 恶意 IP:152.89.196.54 对 10.0.101.13 进行渗透工具攻击行为。

Ø 恶意 IP:167.248.133.52 对 10.0.101.13 进行渗透工具攻击行为。

Ø 恶意 IP:162.142.125.223 对 10.0.101.13 进行渗透工具攻击行为。

|

IP |

威胁名称 |

威胁等级 |

|

128.14.134.134 |

恶意服务器扫描 |

高危 |

|

183.237.207.140 |

未授权访问/权限绕过 |

高危 |

|

46.119.252.120 |

Web 远程代码执行 |

高危 |

|

178.72.70.147 |

Web 远程代码执行 |

高危 |

|

184.105.247.254 |

恶意服务器扫描 |

高危 |

|

218.58.136.138 |

未授权访问/权限绕过 |

高危 |

|

119.8.116.51 |

潜在信息泄露 |

高危 |

|

120.244.198.241 |

SQL 注入 |

高危 |

|

23.95.41.207 |

弱口令 |

高危 |

|

47.98.132.176 |

弱口令 |

高危 |

|

120.237.206.76 |

未授权访问/权限绕过 |

高危 |

|

152.89.196.54 |

XXE 注入 |

高危 |

|

128.1.248.26 |

恶意服务器扫描 |

高危 |

|

107.189.4.234 |

Web 远程代码执行 |

高危 |

|

128.14.209.162 |

恶意服务器扫描 |

高危 |

建议针对以上IP 进行封禁。

通过 2023 年 2 月 1 日至 2023 年 4 月 6 日期间的数据统计,其中 2023 年 3

月 1 日的攻击总数频率较高。

通过持续威胁检测与溯源系统所暴露的安全问题,建议加强工作人员安全意识教育,组织信息安全培训,不断提高全员安全意识。针对上述存在的安全问题整改完成后,举一反三,查找存在类似安全隐患并整改,不断完善网络及信息系统的网络架构规划及制度管理,主要措施如下:

(一)安全意识培训

通过信息安全培训提高信息安全意识水平,将全员信息安全意识提升到具体的工作中,放大信息安全工作的效果。信息安全培训必要性(培训内容)主要表现在:

1. 网络安全意识不足,内网账号、应用平台以及系统账号存在弱口令。

2. 不仅要在重点保障期间对账号密码统一整改,在平时工作要创建密码定期更改的管理制度。

(二)定期安全测试

申请专业安全技术人员季度性对内部资产进行渗透测试,检测目前在用或新上线系统是否存在安全问题,去掉其安全隐患,降低网络事故发生风险比率。

(三)基础运维保障

1. 加强设备管理,梳理资产信息,严格核对 CMDB 中信息,将密码变更列入季度安全运维工作,对不在用的策略、服务器进行清理线下,将继续使用的设备进行资产审核,确认资产信息准确性。

2. 严格杜绝系统弱口令,加强口令强度设置;需要用户注册功能的,要对注册用户加以限制,要对上传文件格式限制;加强信息系统及用户账号的管理,定期查看使用情况,确认不用的系统、用户账号及时进行关停处理。

3. 需要对防火墙策略申请、端口映射申请进行周期性梳理,删除无效、无用策略,防止内部服务被误开放到互联网平台。

附:

|

安全资讯详情 |

|||

|

序号 |

事件 |

简介 |

事件详情链接 |

|

1 |

腾讯定性此前微信 QQ 故障为一级事故 |

腾讯旗下的微信和 QQ 等业务曾出现崩溃状况,包括微信语音对话、朋友圈、微信支付,以及 QQ 文件传输、QQ 空间和 QQ 邮箱在内的多个功 能无法使用。 |

|

|

2 |

惠普打印机曝出 9.1 分的高危漏洞 |

通过资产测绘系统 FOFA 发 现,全球共 774307 个使用记录。 主要影响包括 HP Enterprise LaserJet 和 HP LaserJet Managed 在内的打 |

|

|

|

|

印机。 |

|

|

3 |

全球首个反黑客国家!对黑客攻击 “sayno” |

你被人欺负了,第一反应可能是还手,那在网络世界 中,被攻击的受害者能够采 取同样的反制措施吗? |

|

|

4 |

iPhone8 及以上请注意,苹果已发布零日漏洞更新 |

苹果公司上周五发布了 iOS、iPadOS、macOS 和 Safari 网络浏览器的安全更新,以解决在野外被利用的 零日漏洞。 |

|

|

5 |

macOS 平台新出现的信息窃密软件: MacStealer |

信息窃密恶意软件 MacStealer 能够对最新版本的 macOS 造成威胁,并且使用了 Telegram 作为 C&C 信道,MacStealer 可以通过受害者的浏览器提取 Cookie、 登录信息与各种文档文件。 |

|

|

6 |

起底勒索软件 Trigona:扮猪吃老虎,闷 声发大财 |

Trigona 是一种较新的勒索软件,迄今为止,对于该恶意软件的报道依旧很少,安 全社区的关注度也不高。 |

|

|

7 |

基于 ysoserial 的深度利用研究 (命令回显与 内存马) |

命令回显与内存马研究。 |

|

|

8 |

反钓鱼策略不 起作用的 6 个原因 |

网络钓鱼是一种成功的骗 局,很可能会继续存在,而且只会变得更加有效。 |

|

|

9 |

2022 年流行窃密木马盘点 |

我们将 2022 年流行的窃密木马进行梳理,阐述其发展现状,并总结出有效的防护建 议。 |

|

|

10 |

HardBit2.0 勒索软件速览 |

HardBit 勒索软件会利用 “双重勒索”加密受害者的文件来勒索赎金,如果不支付赎金就会威胁发布相关敏 感信息与数据。 |

|

|

11 |

四部门发布 《关于开展网络安全服务认证工作的实施 意见》 |

市场监管总局、中央网信 办、工业和信息化部、公安部就开展国家统一推行的网络安全服务认证工作提出以 下意见。 |

|

|

12 |

EVC:一款功能强大的电子邮件欺骗漏洞检测工具 |

一款功能强大的电子邮件欺骗漏洞检测工具。在该工具的帮助下,广大研究人员可以轻松检测目标域名是否存在电子邮件欺骗漏洞,或是 否易受电子邮件欺骗攻击。 |

|

上一篇:网络安全情报

下一篇:2023年网络安全月报第一期